Wi-Fi技術講座

第14回 Enhanced Open

技術・調査委員会 黒川孝治

Enhanced Open™は現在の平文でデータがやりとりされるオープン接続の課題を解決すべく、Wi-Fi Allianceが2018年に新たに導入したセキュリティ認定です。 Enhanced Open は RFC-8110で定義されているOpportunistic Wireless Encryption (OWE) をベースとしています。OWEではDiffie-Hellman鍵交換を利用し、現在のオープン接続と同様のネットワークの選択のクリックだけの複雑な認証や事前のパスワード設定なしで、端末とアクセスポイント間毎で暗号化のための独自な鍵を自動生成し、無線のデータ通信が保護されます。セキュリティの強化をユーザーの体感を悪くすることなく実現しています。

Enhanced Openの主な構成要素

- Opportunistic Wireless Encryption (OWE) RFC-8110

- Transition Mode (非暗号化のオープンネットワークとOWEの移行のための共存の仕組み)

- Protected Management Frames (PMF) – 802.11w

また、Enhanced Openはなりすまし対策や認証を行なっていませんので、完全なセキュリティ機能を提供しているわけではありません。主にWi-Fiホットスポットのようなオープンネットワーク接続で平文の通信が行われている状況からのセキュリティの改善となっています。

OWEの鍵交換

OWEでは有限体暗号(Finite Field Cryptography: FCC)と楕円曲線暗号(Elliptic Curve Cryptography: ECC)の両方をサポートし、有限体の離散対数問題をベースとしたDiffie-Hellman(DH)鍵交換または楕円曲線上の離散対数問題をベースとした楕円曲線Diffie-Hellman鍵交換等を利用します。

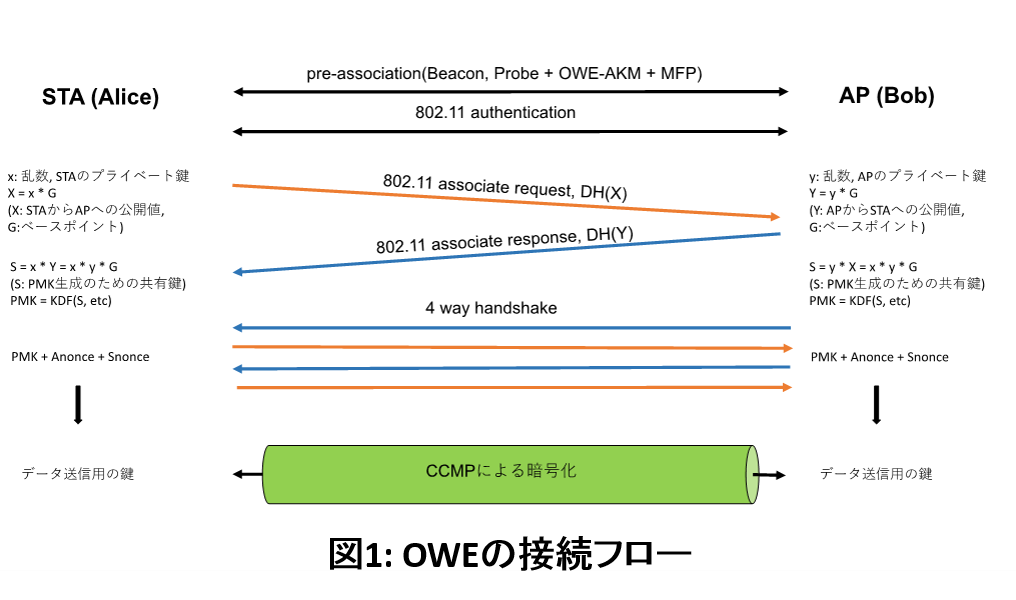

OWEでは802.11 associationのプロセスで、Diffie-Hellman鍵交換を実行します。 以下の図1では楕円曲線Diffie-Hellman鍵交換のOWE接続フローを示しています。端末(STA)とアクセスポイント(AP)のそれぞれで秘密の値の乱数xとy(プライベート鍵)を生成し、それを基にした公開値(公開鍵)Xを端末はアクセスポイントに公開値Yをアクセスポイントは端末に送信します。共有鍵Sを端末とアクセスポイントで取得します。攻撃者は秘密の乱数xとyの推測が共有鍵を不正に入手するために必要ですが、空間上で送信される公開値のXやYを覗き見しただけでは、離散対数問題と言われる計算上の困難さから、2者間で安全な共有鍵の交換が実現しています。また、それを要素にPMK(Pairwise Master Key)を鍵導出関数 (Key Derivation Function: KDF)を通して生成し、データ送信用のセッション鍵はPMKやAnonceやSnonce等の乱数との組合せで、端末とアクセスポイントの4wayハンドシェイクを通して生成されます。 鍵導出関数 についてはRFC5869 HMAC-based Extract-and-Expand Key Derivation Function (HKDF)が参照されています。OWEでもパスワードを事前に設定するWPA2-PSKと同様にPMKの取扱いや4wayハンドシェイクの処理は行っています。

OWEの接続フロー

- OWE対応のアクセスポイントはビーコンやプローブレスポンスの11iで定義されているRobust Security Network (RSN) のInformation Exchange (IE) エレメント(フィールド)のAuthentication and Key Management (AKM)で、自身の認証方式がOWEであることをアドバタイズし、端末のOWEのディスカバリを助けます。

- OWE 対応のアクセスポイントに端末が接続する場合は11 authenticationからassociationのプロセスに移行し、OWE 対応端末はRSNエレメントのAKMでOWE対応を802.11 associationで示した上で、端末とアクセスポイントはDiffie-Hellman パラメーター情報を含むエレメント を802.11 association requestとresponseにそれぞれの公開値を追加した上で送信しています。

- 11 association完了後にDiffie-Hellman鍵交換をもとに生成したPairwise Master Key (PMK)を利用し端末とアクセスポイントはさらに4-wayハンドシェイクを行います。

- 4-way ハンドシェイクでは、データ送信用の鍵(具体的には複数の鍵でKey-Encrypting Key (KEK), Key-Confirmation Key (KCK), Message Integrity Code (MIC) )を生成します。

- また、認証後に同一のPMKをアクセスポイントへの再接続時に再利用出来る仕組みのPMK キャッシュの利用も可能です。 Diffie-Hellman 鍵交換後のPMKとそれに関連するPMKIDが生成されます。端末は11 associationのときにキャッシュ利用のためにPMKIDを示し再接続を試みます。

Transition modeとOWEの追加エレメント

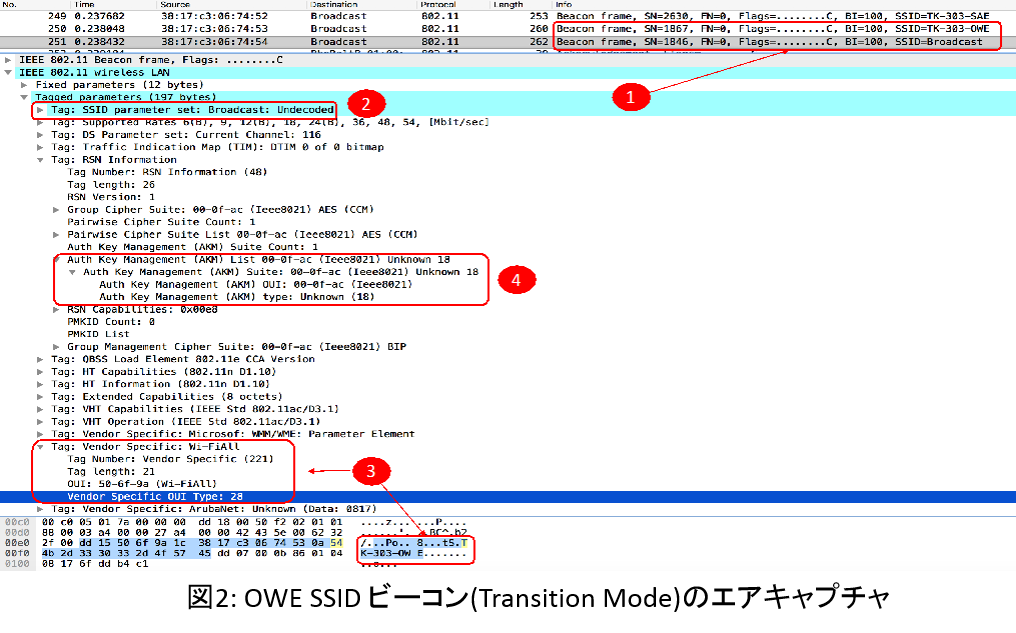

Transition Mode はレガシーとなる非暗号化からOWE対応のオープンネットワークへの移行のために、共存する仕組みを提供しています。たとえば、同一のSSIDでレガシー端末を従来通りサポートしながら、新たにOWE対応の端末も収容します。以下の図2のOWE SSIDビーコン(Transition Mode)のエアキャプチャをもとに説明します。

- Transition Modeでは、レガシーの非暗号化のオープンと新たなOWE対応の2つの異なるBSSIDを利用します。図2の①の1番目がレガシーのオープンで2番目がOWEのBSSIDですSourceのMACアドレスが異なるBSSIDとなっています。

- OWEは図2の②のようにSSIDが長さ0のSSID=Broadcastとなります 。これはOWEへ移行を簡易にするためSSIDを別途増やさず、またレガシー端末が混同して接続しないようにしています。

- ③のWi-Fi AllianceのOUI(Organization Unique Identifier)で、OWE Transition modeをサポートしていることを示すエレメントです。このエレメントはレガシーとOWEのネットワークのビーコンやプローブにも同様に含まれます。OWE対応のネットワークのBSSIDやSSIDなどの情報が含まれ、OWE端末へレガシーのビーコンを通して、OWE対応ネットワークへの接続情報をアドバタイズします。

- ④のRobust Security Network (RSN) のInformation Exchange (IE) エレメントのAuthentication and Key Management (AKM)は、自身の認証方式がOWEであることをアドバタイズします(OWEの情報はWiresharkではまだ完全にはデコード出来ていません)。

Protected Management Frames (PMF) – 802.11w

WPA3とEnhanced OpenでPMFによる管理フレームの保護機能が必須項目として扱われています。PMFでは主には管理フレームの暗号化やなりすましの攻撃からの防御機能を提供します。De-authentication frameやDisassociation frame等の管理フレームも防御の対象です。アクセスポイントは802.11のビーコンやプローブでOWE対応と共にPMFの利用を示す情報をアドバタイズしています。

現在のWi-FiホットスポットではオープンなWi-Fi接続した後で、キャプティブポータル認証(Web認証)を行う仕組みが広く採用されています。そのポータルのユーザー認証で許可された端末のMACアドレスは一定期間アクセスが許可される仕組みとなっています。現状の暗号化なしWi-Fiのデータ通信では、攻撃者はパッシブにパケットを観察し、ARPを利用した中間者攻撃が容易に実行可能です。また同様に管理フレームもオープンのため、正規の端末をネットワーク化ら無線LANの切断信号であるDe-authentication frameやDisassociation frame等を使いネットワークから追い出し、MACアドレスを偽装し認証済みの端末のWi-Fiのセッションを乗っ取ることも可能です。Enhanced Openではデータ通信の暗号化とPMFで管理フレームに対する対策も施され、広く利用されているWi-Fiホットスポットとその利用者への攻撃に対し包括的な防御を提供しています。

今後の展開

Wi-Fi Alliance のアナウンス当初ではWPA3の中に含まれていましたが、最終的にはEnhanced Open™という別認定で提供されています。暗号化されていないオープンアクセスもWi-Fiホットスポットで広く利用されていますしWi-Fiセキュリティの大きな課題となっています。今後の業界やユーザーの声、メーカー側の実装努力により、今後の技術と認定の扱いも変わってくることを期待しています。

◆Wi-Fi技術講座一覧◆

Wi-Fi技術講座 第1回 2.4G帯と5G帯の使い分け

Wi-Fi技術講座 第2回 Beaconはお知らせ信号

Wi-Fi技術講座 第3回 Wi-Fiのルール CSMA/CA

Wi-Fi技術講座 第4回 認証と暗号化の取り決め

Wi-Fi技術講座 第5回 高速化のための技術

Wi-Fi技術講座 第6回 高速化のための技術MIMO

Wi-Fi技術講座 第7回 ハンドオーバーの動き

Wi-Fi技術講座 第8回 Wi-Fiとキャリアネットワーク

Wi-Fi技術講座 第9回 iPhoneのハンドオーバーについて

Wi-Fi技術講座 第10回 Wi-Fi Vantageの狙いと効果

Wi-Fi技術講座 第11回 OFDMについて

Wi-Fi技術講座 第12回 Wi-Fiシステム構築 実践編

Wi-Fi技術講座 第13回 WPA3 とEnhanced Open

■Wi-Biz通信(メールマガジン)の登録はこちら