技術情報

Wi-Fi新セキュリティ方式 WPA3 現状の課題を根本的に解決する技術

NTTブロードバンドプラットフォーム 北條 博史

2018年1月8日にラスベガスで開催されたCES(Consumer Electronics Show)において、Wi-FiアライアンスがWi-Fiのセキュリティに関する新しい取り組みを発表しました。それが「WPA3( Wi-Fi Protected Access 3)」です。

これまでのセキュリティの規定はWPA2(Wi-Fi Protected Access 2)ですが、昨年10月にKRACK(Key Reinstallation Attack)攻撃によるPSK(Pre-Shared Key)の脆弱性(解読の可能性)か明らかになり、急遽ソフトウェアの修正版がリリースされる大騒ぎになりました。

WPA3は無線LANの信頼度回復のみならず、これまで課題となっていたものを一気に解決する施策として期待されるものです。この規定はこれまでのように「802.11で規定→Wi-Fiアライアンスで規定」という流れではなく、直接Wi-Fiアライアンスが規定する方式になります。

Wi-Fiアライアンスは情報が基本的に会員限定ですので、まずは報道発表された公開情報を整理します。

原文はWi-Fiアライアンスのホームページにあるので興味のある人はぜひ直接ご覧ください1)2)。

4つの項目でセキュリティを強化

これまでのWPA2も引き続き利用することは可能ですが、新しい方式(WPA3)では以下の4つの項目でセキュリティの強化を行います。

- 推奨している複雑さに満たない長さのパスワードを選んだとしても強固な保護が可能になる

- 何らかの制限がある端末や、ディスプレイを持たない端末などに対するWi-Fi設定を簡単化する

- オープンなネットワークにおいてユーザー個々に暗号化することによりプライバシーを守る

- 政府、軍事や企業で利用可能な高セキュリティ暗号化方式として、新たに192bitのCNSA(Commercial National Security Algorithm)を採用する

これだけでは何をするかが、今一つわかりませんので、より詳細な内容が出ている、いくつかの公開されているホームページ3)4)5)を参考に、技術を紹介させていただきます。あくまでも推定情報ですので実際の方式と異なる可能性があることをご容赦ください。

それぞれの項目ごとに従来の技術をベースとした対策が行われるようです。ここではその技術を項目ごとに紹介させていただきます。

なお、技術の詳細を知りたい方はWi-Fiアライアンスのホームページから技術資料をダウンロードしてご覧ください(メンバであることが必要です)。

1. 総当たり攻撃などを防ぐ技術(SAE : Simultaneous Authentication of Equals)

家やオフィスなど利用する人が限られるエリアにおいては、キーワード(PSK)を各端末に設定するWPA2-PSKが使用されますが、長く複雑なパスワードが扱いにくいことから、しばしば簡単なキーワードが使われ、辞書攻撃や総当たり攻撃に弱いという点がありました。これを解決するために、新たにSAEを導入します。

改善のポイントは、PSKそのもので相手を確認するのではなく、PSKを知っているかどうかを判定(ゼロ知識証明のようなもの?)することにより攻撃を防ごうとするものです。この技術はもともと802.11sに使われているようです。

基本的にはPSKを知っていれば正解がわかる2択の質問を複数回(例えば10回質問すれば偶然すべて正解する確率は1024分の1)実施して不正接続を排除します。これにより簡単で短いパスワードであっても解読を困難にします。

2. 簡単で安全なWi-Fi設定方法(DPP : Device Provision Protocol)

無線LAN子機の親機への登録は、親機に設定したPSKを子機に設定する必要がありますが、子機にこのPSKを入力するのは、特に推奨されるような複雑なPSKの場合は、わずらわしい作業となっていました。

これに対してAOSS(バッファロー)やらくらく無線スタート(NEC)に加えてWi-FiアライアンスではWPS(Wi-Fi Protected Setup)を規定して、簡単接続を実現してきましたが、いずれも押しボタンを実装して順に押す必要があるなどいろいろな制限がありました。

特に最近では、あらゆるものに無線LANが内蔵され、必ずしもディスプレイやボタンがない端末も出てきたため、簡単な登録方式の標準化が望まれていました。

DPPはこのような課題に対応しようとした方式であり、QRコードや認証コード、また将来的にはBLEやNFCなどを用いて、できるだけ簡単でかつセキュアな登録手順を検討しているようです。

3. 端末ごとに異なる暗号化を行う技術(OWE : Opportunistic Wireless Encryption)

不特定多数の人に公衆無線LANサービスを提供する場合、暗号化のためにPSKを設定しても、SSIDごとに共通の鍵になるので実際には解読の可能性が出てしまいます。また、802.1xの証明書やID/Passを事前にユーザーに設定してもらうのも利便性を損なうことになります。

したがって、自治体などが運営する無料の公衆無線LANサービスのほとんどはOPEN(暗号化しない)を採用し、データを暗号化しない形での通信を提供しています。

この点を改善するために導入が想定されているのがOWEであり、これはすでにIETFの文書として登録されている公知の方式です6)。

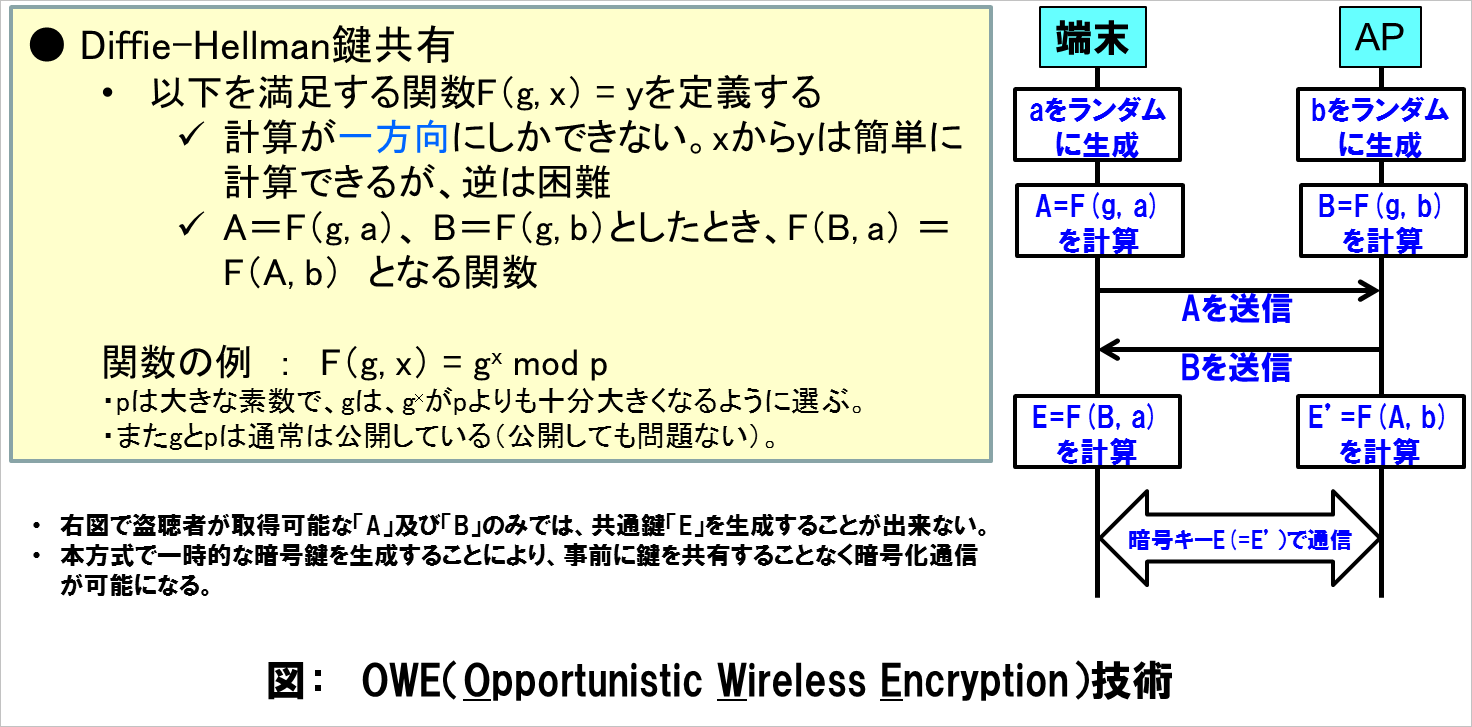

キー技術は現在もさまざまなところ利用されているDiffie-Hellmannの鍵共有方式です。

図に基本的なシーケンスを記述します。技術のキモは、通信している当人は交換した情報をもとに生成できる鍵を、盗聴している人は盗聴した情報だけでは生成できない点になります。

WPA2-PSKではあらかじめ端末とAPで共有されていた鍵を、OWEではこの手順で生成することになる点は異なりますが、これ以降の手順はこれまでと全く同様に行うことができます。

なお、いいことずくめのこの方式ですが、数式を計算するための処理負荷が高くなるため、複数の端末が同時に接続してきたときなど混雑した状況でのAPの性能の確保が必要です。

また方式上、中間者攻撃(APに成りすましてデータを中継する)には全く効果がないため、その対策は別途必要になります(OPENでも同様の問題)。

4. 暗号強度の強化(CNSA:Commercial National Security Algorithm Suite)

WPA2で利用されているメインの暗号化方式はAES(Advanced Encryption Standard)であり、これまで脆弱性は報告されておらず、当面は問題なく利用が推奨されている方式ですが、将来をにらんで、米国国家安全保障局(NSA)の高度なセキュリティの規定(Suite-B)を新たな標準として追加することになりました。

暗号化方式としては192ビットのCNSA(Commercial National Security Algorithm Suite)となります。

これは、米国国家安全保障局が米国政府と機密情報を安全にやりとりするために使われる最高レベルの暗号アルゴリズムであり、AESよりさらに強力な暗号化方式となります。

Wi-Fiセキュリティの決め手に

以上で説明を終わりますが、WPA3は現状の課題を根本的に解決する技術であり、これにより安心・安全な通信を実現することができるため、今後のWi-Fiのさらなる利用・発展が期待できます。

技術的にはそれほど大きな機能追加ではないので、今年(2018年)の終わりころには、APや端末に導入されてくると予想されていますが、特にOWEについては2020に向けて、公衆無線LANサービスのAPに対して早期のWPA3への対応が要望されます。

なお、無料公衆無線LANサービスでもう一つの課題となっている本人認証についてはWPA3においても課題として残っています。

認証をきちっとやらないと、無線LANサービス経由の犯罪が行われた際に本人特定ができず、匿名のレンタル電話機などと同様に犯罪の温床となるからです(これはサービス事業者側の課題となります)。

1) https://www.wi-fi.org/news-events/newsroom/wi-fi-alliance-introduces-security-enhancements

2) https://www.wi-fi.org/discover-wi-fi/security

3) https://boundless.aerohive.com/technology/Wi-Fi-Alliance-Announces-WPA3-At-CES.html

4) https://www.ghacks.net/2018/01/09/wi-fi-alliance-announces-wpa3/

5) https://milestone-of-se.nesuke.com/nw-advanced/nw-security/wpa3/

6) https://tools.ietf.org/html/rfc8110

■Wi-Biz通信(メールマガジン)の登録はこちら