無線LANビジネス推進連絡会 第14回総会 記念講演

「データ主導社会とサイバーセキュリティ」

総務省政策統括官(情報セキュリティ担当) 谷脇康彦様

4月26日に開催された「無線LANビジネス推進連絡会 第14回定時総会」において、総務省政策統括官(情報セキュリティ担当)谷脇康彦様をお招きし、記念講演「データ主導社会とサイバーセキュリティ」が行われました。記念講演の概要を紹介します。

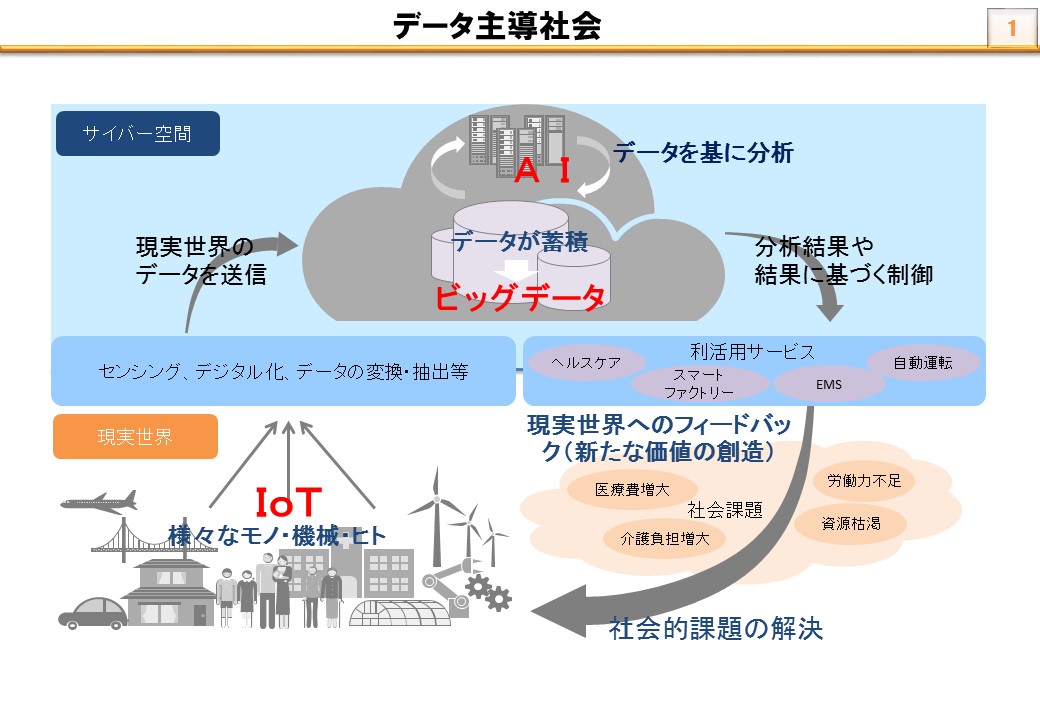

データ主導社会

本日は、「データ主導社会とサイバーセキュリティ」と題して話をさせて頂きます。

まず、データ主導社会ということですが、最近よくIoT、ビッグデータ、AIといわれるますがIoTを起点にリアルな世界でセンサーやアクチュエータなどいろいろなモノがネットワークに繋がり、そこからいろいろなデータが収集されサイバー空間に蓄積されてビッグデータになります。

そして、この解析を人手で行うのは大変なのでAIを使います。データを解析すること自体が目的ではなく、解析した結果を何に生かしていくかということが重要で、いま我々が抱えている環境問題や少子高齢者対策など様々な社会的課題の解決向けてデータを最大限活用していくことが重要になってきています。

このようなリアルの世界とサイバーの空間の間でデータが循環する社会、これがデータ主導社会のイメージとなります。

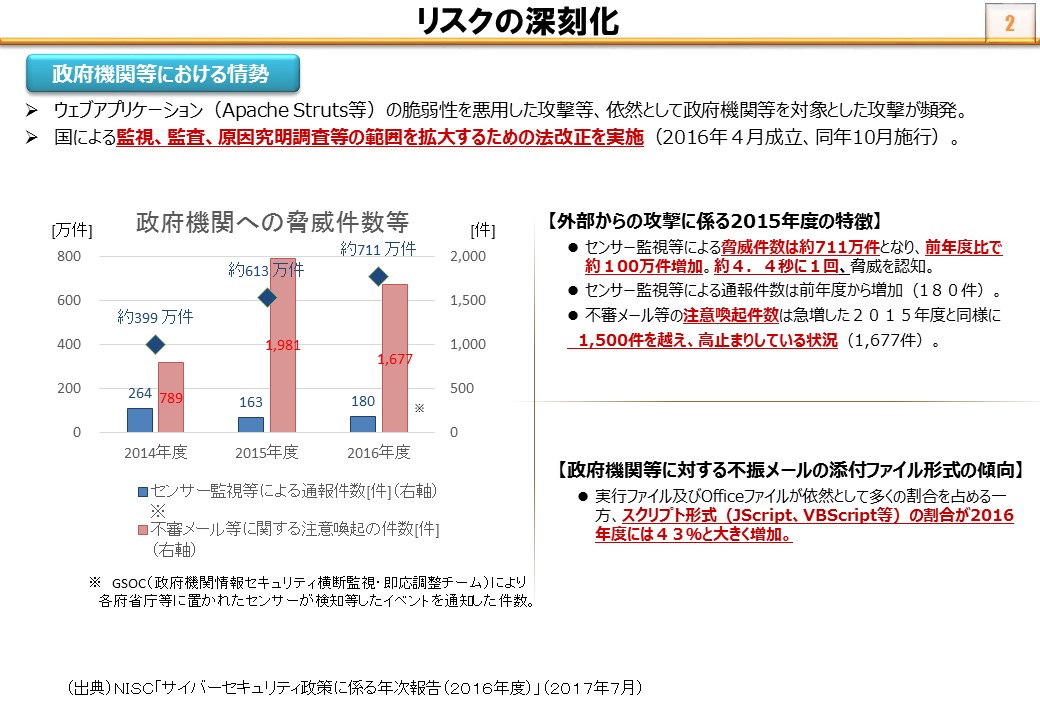

サイバー空間における脅威

このサイバー空間における脅威がどうなっているか、3点くらいに集約できると思っています。

1点目はリスクが非常に深刻になってきているということ。2点目はリスクが拡散してきているということ、3点目はリスクがグローバル化してきているということです。

1点目のリスクの深刻化ということですが、「内閣サイバーセキュリティセンター(NISC)」が毎年公表しているデータでは、各省庁の情報システムが受けるサイバー攻撃の件数は2016年度1年間で711万件ありました。

規模感が分かりにくいので単純に割ってみると、4.4秒に1回、霞が関がサイバー攻撃を受けており、これを何とか凌いでいるというのが今の状況なのです。

2点目のリスクの拡散ということでは、今までサイバーセキュリティ対策というと、PCやスマートフォンなど情報通信端末のイメージがありましたが、コネクッテッドカーやスマートメーターなど、様々なモノが幾何級数的にインターネットに繋がってリスクがどんどん拡散していきます。

そして、それぞれのシステムオーナーが複雑に絡み合っているため、今までのように自分の情報システムの中を守るだけでは十分ではないという状況になっています。

3点目のリスクのグローバル化では、サイバー空間には国境が無いため、地球の裏側からでも攻撃することができたり、WannaCryのように世界中で同時多発的にインシデントが発生することもあります。

ここ5年くらいの代表的事例では、2015年4月にフランスのTV局がサイバー攻撃を受け放送停止に陥った事例があります。また、2015年12月にはウクライナの電力会社がサイバー攻撃を受け6時間に渡って電力の供給が止まったという事案もありました。

このように、サイバー空間の脅威は、個人情報の窃取等に留まるものではなく、リアルの世界における実際のサービス停止に繋がってきています。

また、ソニー・ピクチャーズ・エンターテイメントの例では、単にデータを盗まれるだけではなく、サイバー攻撃によって情報システムに過電流が流され財務データが破壊され、それによって決算ができなくなった事案も発生しています。

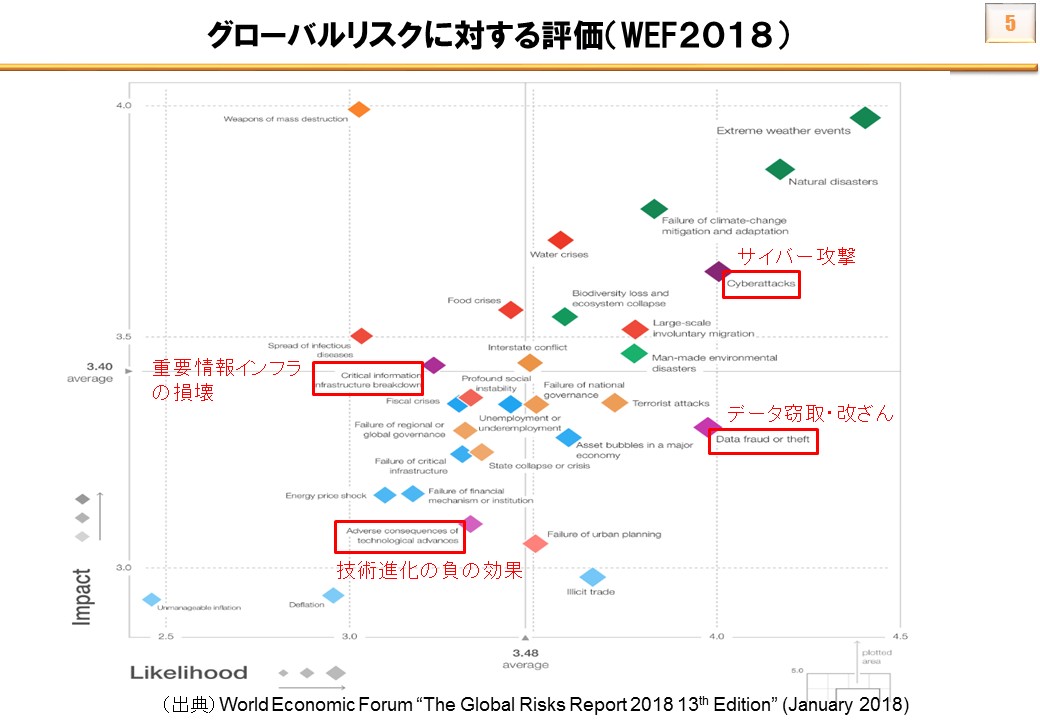

このようなリスクの深刻化、拡散、グローバル化について、「世界経済フォーラム」では毎年1月に、世界が抱えている30項目のリスクを「グローバルリスクリポート」として公表しています。

この30項目はITに限定されているものではなく、財政赤字や難民問題、異常気象など非常に深刻な問題が含まれています。

「サイバー攻撃」は、発生確率が高く発生したときのインパクトが大きいものと位置づけられており、30項目のうち深刻度が第5位にランクされています。

これ以外のサイバー関係では、「データの摂取・改ざん」「重要インフラの損壊」といったものがリスクファクターに含まれています。また「技術進化の負の効果」、いわゆるフェイクニュースが今年になって新しくリスクファクターに入っています。

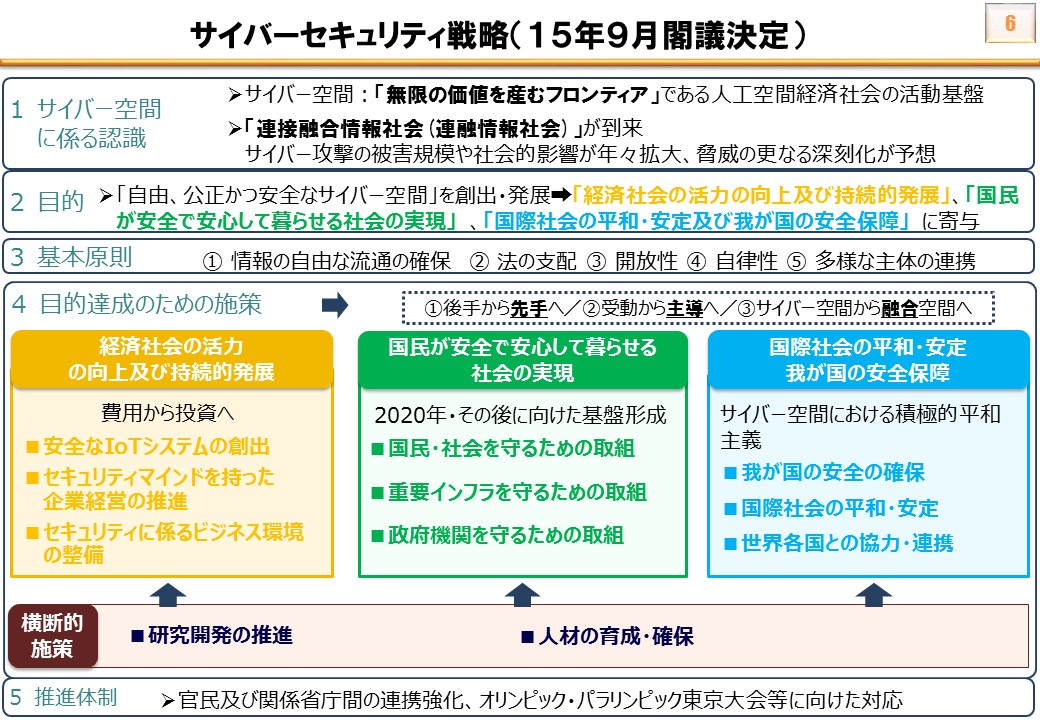

サイバーセキュリティ戦略

日本政府の「サイバーセキュリティ戦略」は、2015年9月に閣議決定されており、それは要すれば3つの項目で構成されています。

1点目は、サイバーセキュリティ対策というものを、企業において費用ではなく投資として捉えていく必要があるということです。

サイバー空間は、国ではなく民間の投資によって作られており、サイバー空間のセキュリティを高めていくためには、民間の設備投資を高めていくことが極めて重要になります。そのためには、対策をコストとして捉えるのではなく、企業価値を高めるための投資として受け止めていただく必要があります。

2点目は、一般の企業・利用者や重要インフラの運用事業者、政府機関など、ステークホルダーそれぞれの防護能力の強化です。

3点目は、国際連携です。サイバー空間のセキュリティというものを一国だけで守ることは不可能なため、政府間や民間部門を含めた国際連携が必要となります。

このような民間のセキュリティ投資の促進、各主体の防護能力の強化、それから国際連携の推進、こういった3つの項目を進めていくためのファンダメンタルズとして、研究開発の推進、それから人材の育成・確保を進めていく必要があります。

この戦略は2015年9月に作られたもので、概ね3年程度を念頭において作っています。

今年の秋が見直しの期限で、現在、新しい戦略案の策定を進めており、本年夏を目途にに閣議決定の見込みです。

サイバーセキュリティ戦略の構成自体は2015年の現行の戦略と余り大きく変わらない方向です。

この戦略策定に先立ちまして、昨年の6月に現行戦略の中間レビューが行われています。

この中では、この1年間特に重点を置くべき事項として、2020東京大会に向けたセキュリティ対策の体制整備、官民を含む情報共有・連携ネットワークの構築、ボット撲滅の推進等が上げられています。

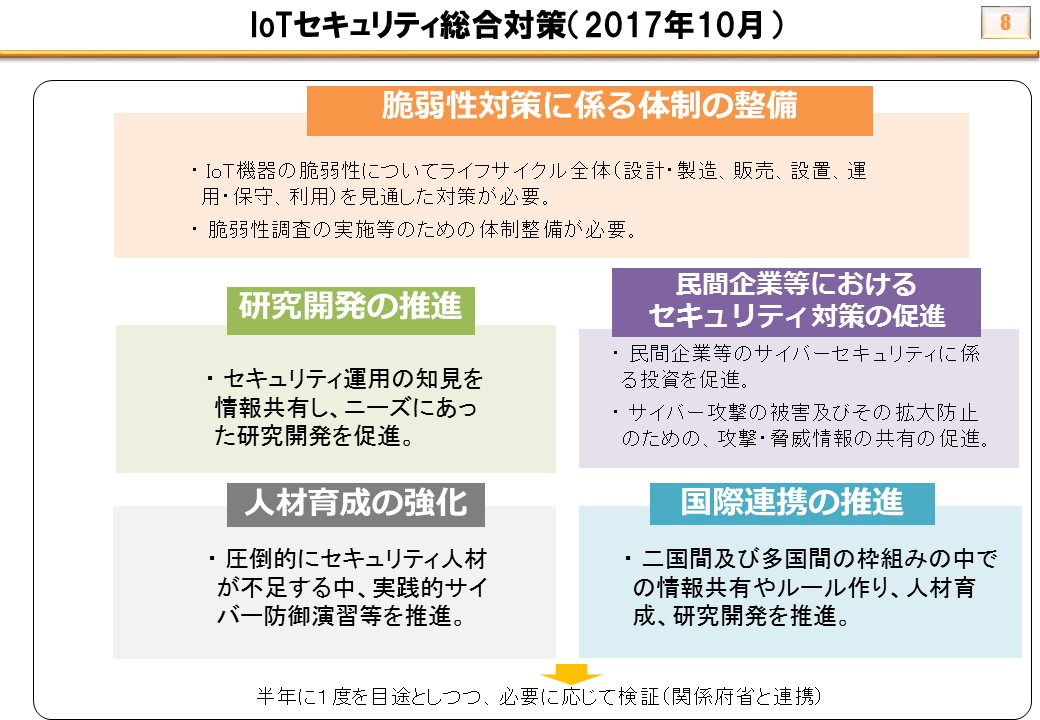

そして、この中間レビューを受ける形で、昨年10月に総務省として「IoTセキュリティ総合対策」というものを発表しています。

IoTセキュリティ総合対策

この総合対策には5つの項目があり、主として「脆弱性対策に関わる体制の整備」と「民間企業におけるセキュリティ対策の促進」の2つの項目を中心にご紹介いたします。

IoTセキュリティ総合対策「脆弱性対策に関わる体制の整備」

IoT機器は2016年の段階で世界中に概ね170億個あり、これが幾何級数的に増え、2020年には300億個になるといわれています。IoT機器の約4割がコンシューマ向けの機器になります。

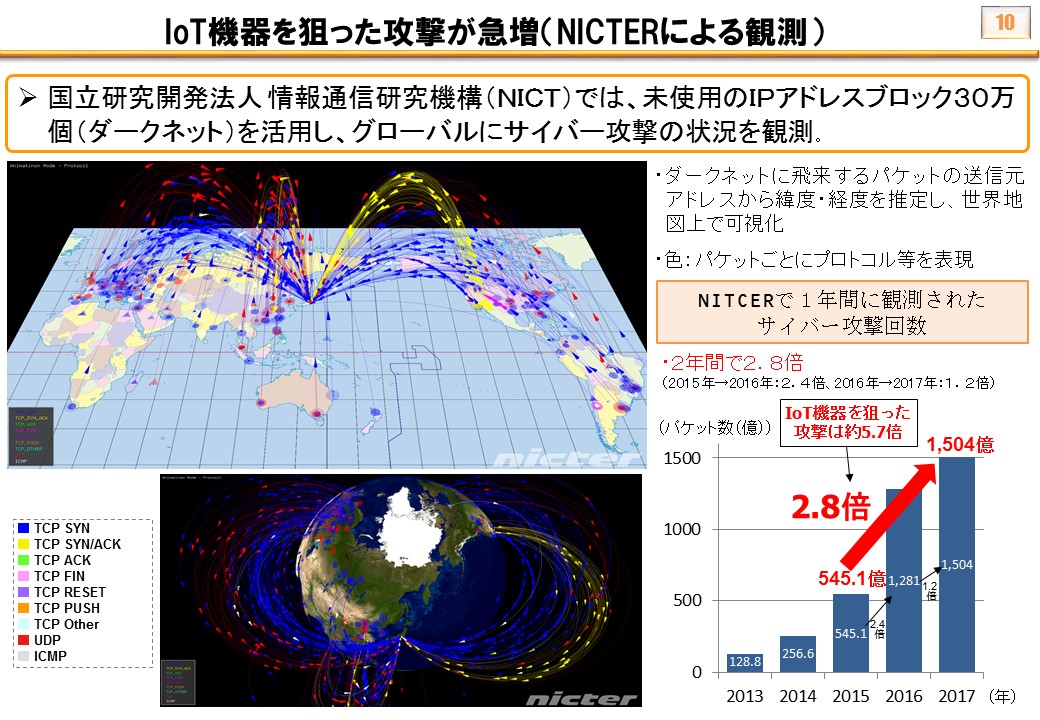

情報通信研究機構(NICT)には、ダークネットを使い無差別的にネットワークに到達するサイバー攻撃をリアルタイムでモニタリングをするNICTER(ニクター)という設備があり、この設備を使った観測結果として、2015年から2017年の2年間でサイバー攻撃は2.8倍に増えています。

そのうち、IoT機器に限定したサイバー攻撃を見てみると、この2年間で5.7倍と、一般のトレンドの2倍の割合で攻撃が増えています。

さらに、2017年の1年間で見ると、全体の攻撃の50%以上がIoT機器を対象としたサイバー攻撃となっています。

2016年秋には、家庭向けデジタル録画機Dや防犯カメラなど多くのIoT機器がマルウェア「Mirai」に感染し乗っ取られ、特定のDNSサーバーに向けてDDoS攻撃が仕掛けられました。

具体的には、DNSサービスを提供している米国Dyn社にDDoS攻撃が仕掛けられ、契約しているAmazon、Netflix、Airbnb、ニューヨークタイムス、ウォールストリートジャーナルといった大手のWebサイトが閲覧できなくなりました。

この攻撃の踏み台として使われた、マルウェアに感染したIoT機器は、IDがadminやrootであったり、パスワードが1234といった60種類程度の簡単なID・パスワードでしたが、こうした認証面での脆弱な設定をどのように改善していくのかが、今後の重要な検討課題です。

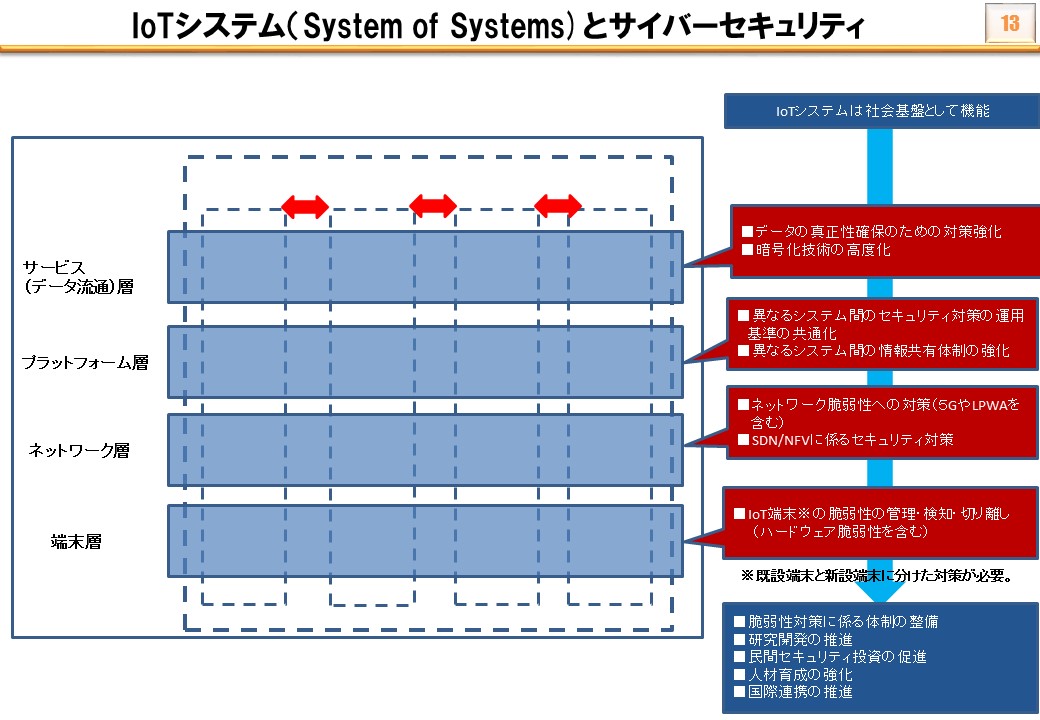

10年、15年前はIoTではなく情報化といっていた訳ですが、情報化とIoTと何が違うかというと、以前は医療の情報化や行政の情報化など個別領域毎の情報化、データのデジタル化というものが進められていたと考えられます。

これがIoTになると、領域を超えたシステム間、あるいはデータの連携が進んでいるのが大きなポイントになります。複数のシステム、多数のシステムが仮想的にあたかも一つに動くシステム(System of Systems)となっているのがIoTの特徴といえます。

このように異なるシステムが繋がってくると、当然それぞれが持っているセキュリティレベルの一番低いところに全体のレベルが規定されてしまうという問題があります。また、特定のシステムの脆弱性を突かれた場合に、そこから他のシステムに波及していくシステミックリスクをどこで止めるのかといった点についても考えていく必要があります。

また。今後のIoTセキュリティリスクを考えていく上で、既に設置されているIoT機器とこれから販売するIoT機器を分けて考えていくことも重要になってきます。

それでは具体的にIoT機器の脆弱性対策について、総務省としてどのような取り組みを始めているかについてご説明します。IoT機器である防犯カメラを考えた場合、5年くらいでリプレースされるのではなく、10年、15年と長期に渡り使われます。

そうしたライフサイクルが非常に長いものに対して、ライフサイクルマネージメントが非常に重要になってきます。設計・製造から始まって、販売、設置、運用、利用、保守、さらに廃棄というところまで見て、全体のライフサイクルマネージメントの中でのセキュリティの確保が、どのように担保できるかということを検討しています。

セキュリティ・バイ・デザインに基づいた機器、特に新規で販売されるIoT機器については、法的拘束力を持たない民間主体のセキュリティ認証の仕組みを作って行こうと「IoT推進コンソーシアム」の作業部会において昨年12月から検討を始めています。

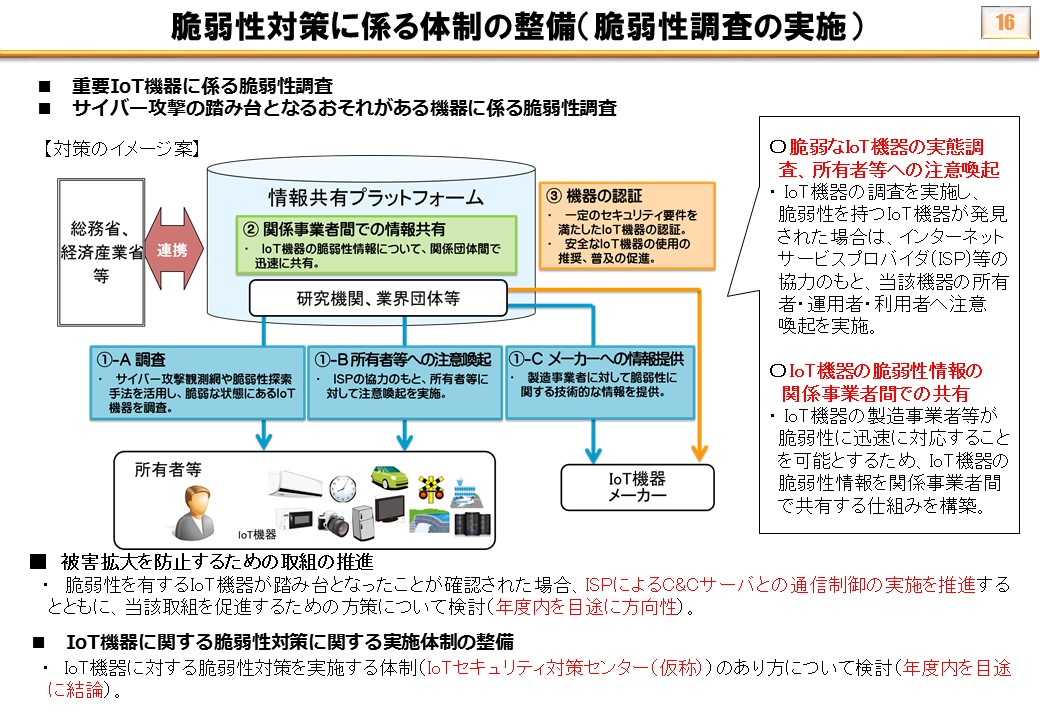

また、既存のIoT機器については、そもそも脆弱なIoT機器が今どれ位あるかということも判っていないため、まずは実態把握から行っていかなければいけないと考えています。その具体策として、昨年の9月から総務省とICT-ISAC、横浜国立大学の3者で連携して試行的に脆弱性調査を進めています。

この調査では認証機能を持っていないIoT機器について調べており、年度末までに行った調査結果については遠からず公開をしたいと考えています。

さらに、この調査をパスワード設定など認証に脆弱性のあるIoT機器に拡大し、脆弱性を発見した場合の消費者への注意喚起、メーカへの情報提供、そして脆弱性情報のデータベース化など、より能動的、制度的に進めていくということを考えており、現在、電気通信事業法とNICT法の改正法案を国会に提出しています。

その改正法案の中に含まれている内容を2つご紹介しますと、1つ目が電気通信事業法の改正です。

攻撃者の指令サーバーやその支配下にある感染端末が、どの通信事業者のネットワークに繋がっているかといった情報を共有することで、通信事業者がばらばらに対応するのではなく、連携して面的な対策を打つことが可能となります。

事業者間で個別に情報をやり取りするのは大変なため、これを束ねる第三者機関に情報を集め、ここを結節点として情報を共有する仕組みを作ろうと考えています。

ただ、こうした情報は通信の秘密に関わる非常にセンシティブな情報のため、第三者機関の指定は総務大臣が認定することを考えており、具体的にはICT-ISACを指定するという方向感で考えています。

また、こういった情報共有の一環として、NICTに新たな業務を追加することを想定しています。

具体的にはインターネット上のIoT機器でパスワード設定などに不備があるものを広域的なスキャンで効率的にあぶり出し、収集したIPアドレスとタイムスタンプ情報を第三者機関、具体的にはICT-ISACを経由してISPなどの電気通信事業者の皆様に提供します。

そして、このIPアドレスとタイムスタンプ情報をベースに、機器の利用者や端末を特定し注意喚起を行い、セキュリティを高めることを考えています。

その際、脆弱性調査によって機器内に入ることができた場合、その行為は不正アクセス禁止法に規定する禁止行為に該当することから、NICTが行うこの業務については、不正アクセス禁止法の適用除外とすることを今回の法律案で措置しています。

こういったIoT機器の脆弱性対策は産業界との連携が非常に重要です。その好例として、官民連携のACTIVEというプロジェクトを5年ほど前より進めています。

このACTIVEはICT-ISACにおいて進められていますが、例えばマルウェア被害未然防止の取り組みでは、感染端末が指令サーバーにアクセスしようとするときに、アクセス先がブラックリストにある通信先の場合は、通信を遮断することを行っています。1年間で3.6億回の遮断実績があり、かなり有効に機能しています。今回の法改正を通じ、こうした政府と産業界の連携を深めて行きたいと考えています。

IoTセキュリティ総合対策「民間企業におけるセキュリティ対策の促進」

もう一つのテーマである「民間企業におけるセキュリティ対策の推進」については、「民間企業におけるセキュリティ対策に関する情報開示のあり方」と「公衆無線LANのサイバーセキュリティ対策の検討」を中心にご紹介します。

先に説明した通り、サイバーセキュリティ対策は企業の経営課題において非常に重要なものの1つです。

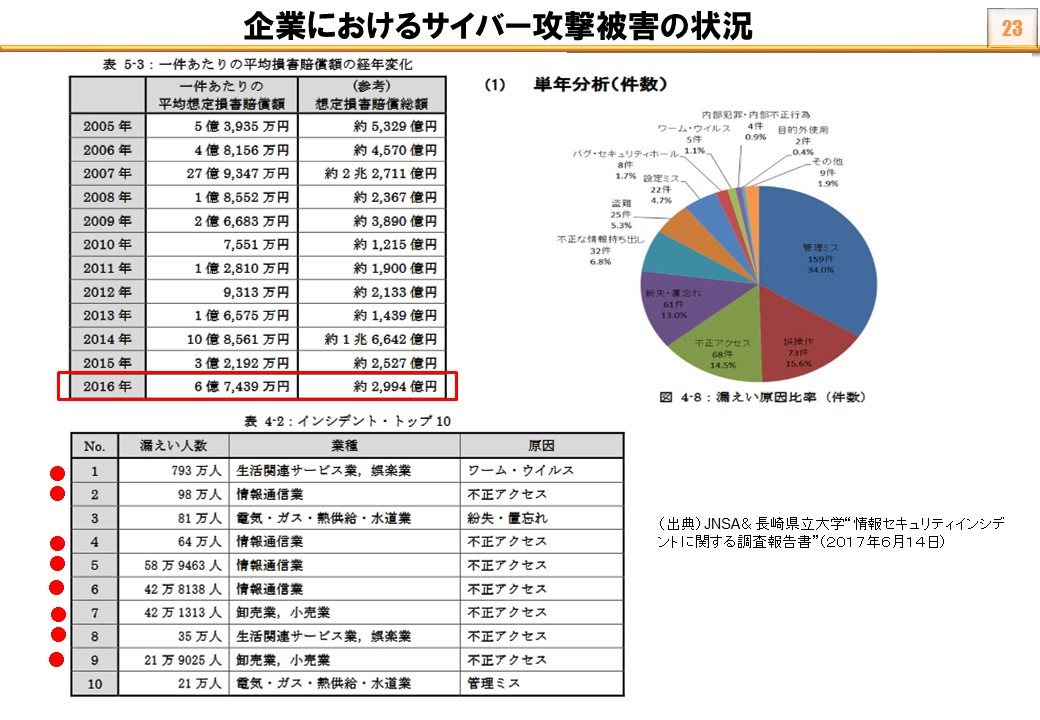

JSNA等の調査報告では、個人情報が漏洩した原因のうちサイバー攻撃によるものは20%程度ですが、1年間の個人情報漏洩のワースト10(規模別)を見てみると、10件中8件はサイバー事案によるものです。

個人情報漏洩事案全体ではサイバー攻撃によるものはまだまだ2割くらいですが、一旦サイバー攻撃を起点として個人情報が漏洩すると、その規模が非常に大きいという特徴があります。

また、個人情報漏洩事案1件当たりの平均的な損害賠償額の推計額は6億7千万円と決して小さな額ではありません。

また、個人情報保護委員会が出している報告書によると、近年の企業における意識の高まりにより個人情報が漏洩する事案の件数自体は減ってきていますが、個人情報が漏洩した人数、規模の大きいものが増えてきています。

平成28年度に個人情報が5万件を超えて漏洩した事案22件の中で19件がサイバー攻撃事案です。

現在上場している企業がサイバーセキュリティ対策についてどれくらい情報開示を行っているか調査した結果、積極的に他社よりも情報開示したい/しているという企業は2割弱で、全体の底上げが重要となります。

情報開示の手法としては、有価証券報告書、コーポレートガバナンス報告書、CSR・サスティナビリティレポート等いろいろなものがあります。

有価証券報告書に書かれている内容は極めて簡単な報告であり、一番現実的なものはCSR・サスティナビリティレポートかと思います。ベストなものは情報セキュリティ報告書で、かなり詳細なものですが、現状は5社しか開示しておらず、情報開示のメリットが企業に感じられないということが原因かと思います。

こうした情報の開示・共有を通じて、その企業が十分な対策を取っていることが、市場において評価されるような仕組みづくりが必要と考えています。

情報の開示・共有は、3つのステージに分けられます。まずは、第一者開示で、社内の情報の共有です。

ここで特に重要なのは、セキュリティを担当している現場と経営層を繋ぐ橋渡しの人材が殆ど居ないということです。現場で把握した情報を正確に経営層へ伝えるためには、難しい技術的な用語を使わず、経営層にも理解できる形で伝えることが大切で、こうした人材を育てていく必要があります。

2つ目が第二者開示で、サプライチェーンやコミュニティ、セキュリティ保険を提供する保険者と被保険者等、関係する人たちの間での情報共有を行うものです。

そして、第三者開示は、マーケットで評価を受けるための公開ベースの開示となります。

総務省のサイバーセキュリティタスクフォースの情報開示WGの報告書では、橋渡し人材のスキルの具体化、教育コンテンツの開発、それからスキル認定を行う仕組みの設定などについて今年度中に方向性を整理する予定です。また、セキュリティベンダー、損保、関係する企業が一体となった総合的なサービスの開発を今後進めるとともに、セキュリティ対策の第三者向けの情報開示ガイドラインを今年の秋までに策定したいと考えています。

地域単位の情報共有体制(ISAO)

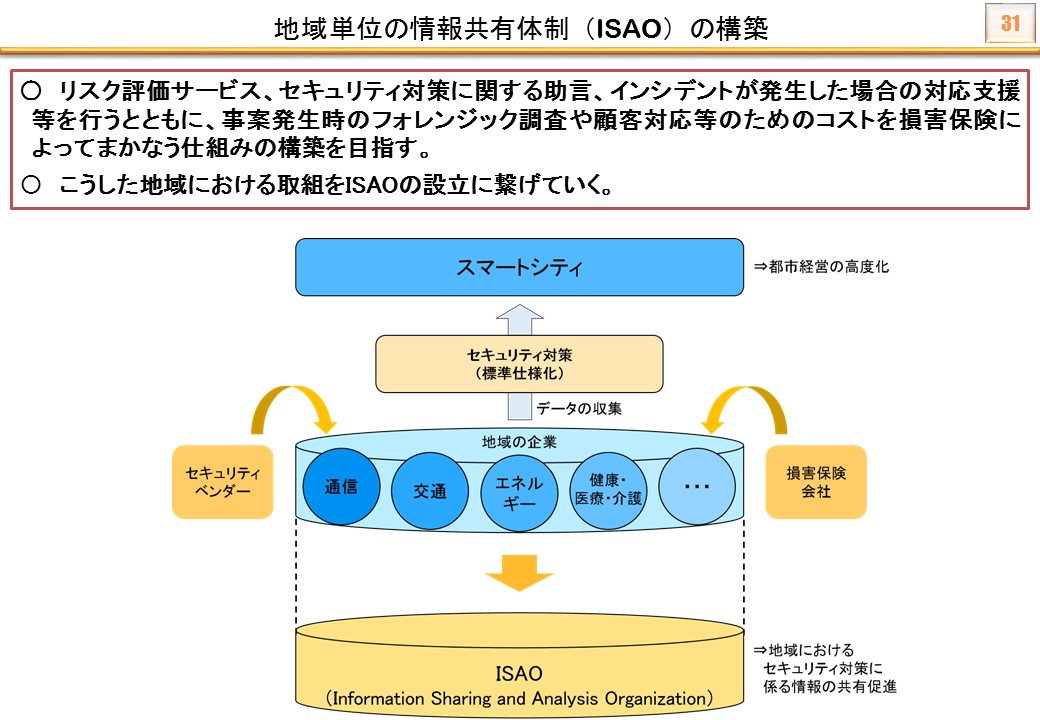

今の情報共有の枠組みはISACを中心としたものとなっています。

ISACは、情報通信分野においてはICT-ISACといわれるように、通信・放送という業態の中での情報共有になっています。それ以外のISACとしては電力、金融等、業態毎の取り組みになっています。

一方、現在、総務省が進めているスマートシティというものを考えてみると、特定の地域に参加する通信、交通、エネルギー、医療介護といった各分野の人たちが、地域の中でリスク情報を共有する仕組みが考えられていません。

これは米国でISAO(Information Sharing and Analysis Organization)と呼ばれるもので、日本としてもスマートシティの普及と共にISAOの形成を促して行きたいと考えています。

例えば、損害保険会社が、単にセキュリティ保険を売るだけではなく、情報システムの事前評価、セキュリティ対策のコンサルティング、インシデントが発生した場合の助言等のサービスと保険を一体化して、当該地域の中の団体保険的なものを形作っていく実証プロジェクトを今後立ち上げたいと考えています。

米国のサイバー保険市場15億ドルに対し、日本市場は156億円で、米国は日本の10倍の市場規模になります。そういった意味ではサイバーセキュリティ保険の普及というものを1つのフックとしながら、地域におけるセキュリティ対策の推進、強化を進めていければと考えています。

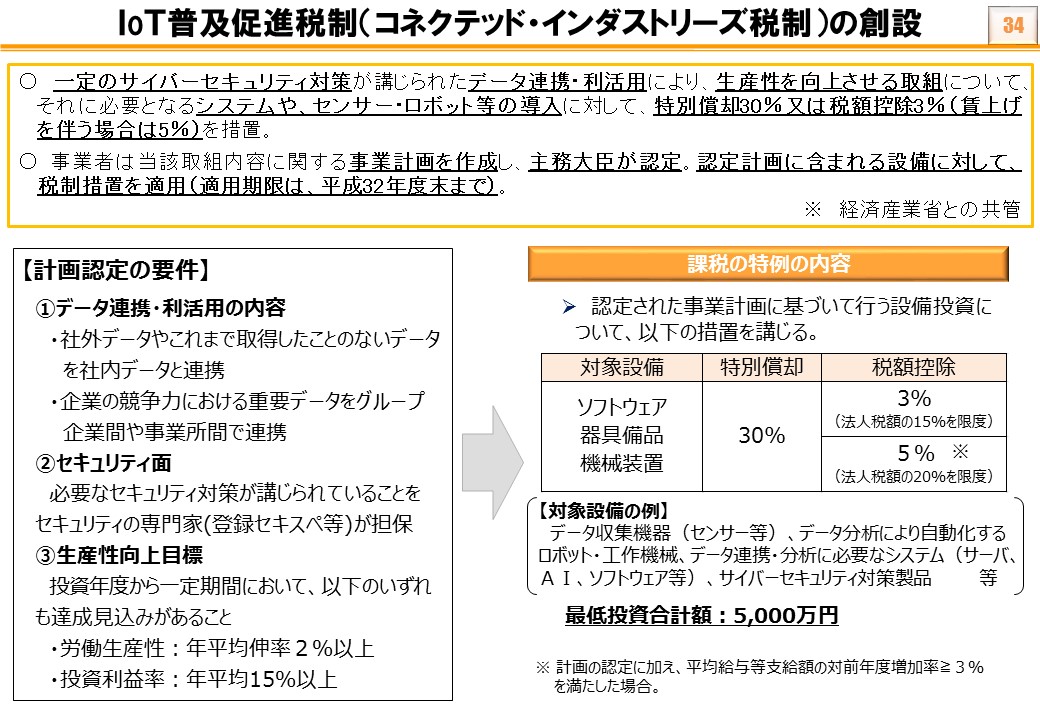

コネクテッド・インダストリーズ税制

今年度から「コネクテッド・インダストリーズ税制」が始まります。

3年間の時限ですが、経済産業省と総務省が共同で作った制度です。ポイントは計画認定の要件で、データの連携・利活用の事業をやること、セキュリティ対策を着実に講じること、そしてこれらによって生産性が一定程度向上する見込があることを要件としています。

計画が認定されると、特別償却30%もしくは税額控除が認められる仕組みになっています。ただ、最低投資合計額が5千万であり、中小企業には難しいところはありますが、セキュリティ関係の税制ができたのは今回が始めてで、これらを活用しながら今後の税制拡充を考えたいと思います。

公衆無線LANのサイバーセキュリティ対策の検討

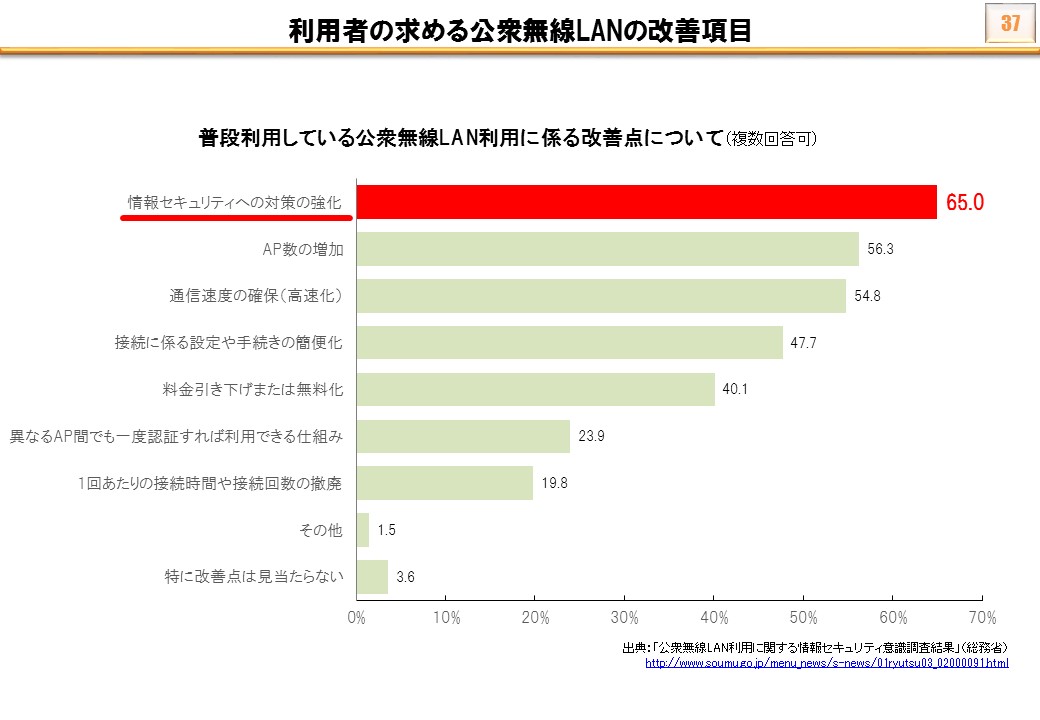

今後も公衆無線LANの利用者は増えていくと見込まれている中、利用者への調査結果によると、ショッピングやネットオークション、さらに機微な情報を扱うインターネットバンキングやオンライントレードについても一定の比率で公衆無線LANが使われています。

そして、公衆無線LANのセキュリティに関して不安を感じているユーザーが約7割となっており、公衆無線LANの改善要望についてもセキュリティ対策の強化が6割以上あります。

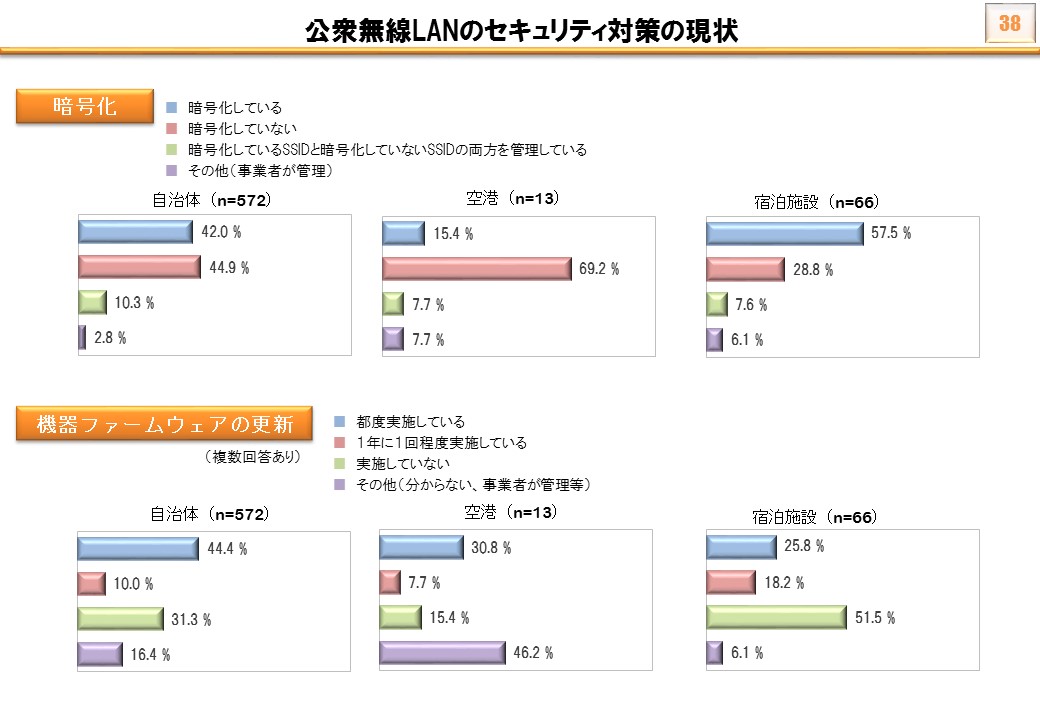

また、公衆無線LANの整備主体である自治体、空港、ホテルに分けて、暗号化や機器のファームウェアの更新の有無についてアンケートを行った結果、自治体では半数、空港では7割が暗号化を実施しておらず、ファームウェアの更新についても実施していないところが多いという結果になっています。

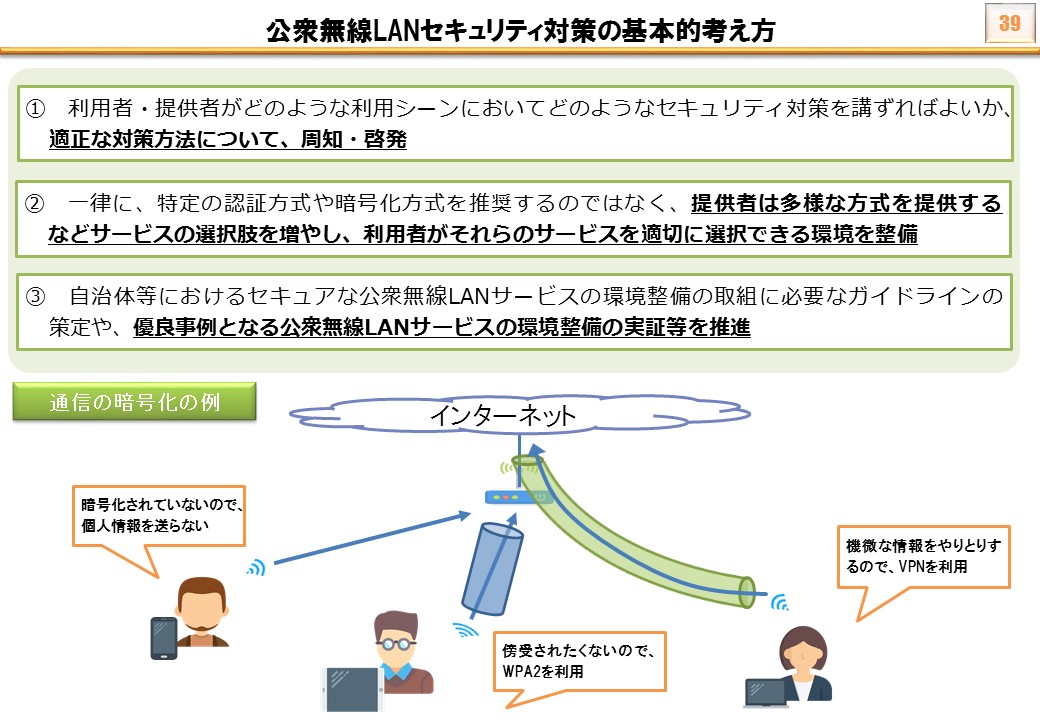

公衆無線LANのセキュリティについては、先ほどと同様にサイバーセキュリティフォースに公衆無線LANセキュリティWGをつくり、この3月に報告書をまとめています。

その中では、公衆無線LANの特性を踏まえた正しい使い方の周知・啓発を行いつつ、特定のセキュリティ技術・方式を推奨するのではなく、提供者がユーザーに正しい情報や多様な方式を提供するなどサービスの選択肢を増やし、ユーザーが必要なサービスを適切に選択できる環境を作っていく方向を目指しており、特に設置が急増している自治体主体の公衆無線LANについては優良事例を横展開していくということが必要であるとしています。

また、今回の報告書では、今後の行動計画を策定しています。

この行動計画は、利用者あるいは提供者の意識を高めていくための施策、データ利活用施策との連携、さらには優良事例の普及と3つの項目に分けて整理しています。

1つ目ですが、現在、利用者・提供者向けのマニュアルがありますが、何をどこまでやったらいいか判らないという声を頂いており、この手引きの改定を急ぎたいと思います。

また、今回の報告書に対し若い方からの反応が多かったため、特に青少年を対象としたマニュアルやオンラインコンテンツの充実、e-ネットキャラバンの講習内容にWi-Fiセキュリティの項目を追加する等により周知・啓発を図りたいと考えています。

また、民間団体が主催する公衆無線LANの「安全・安心マーク」というのがありますが、実態を調べてみるとわずか4社しか認定を取っていないため、特に自治体にこうした制度を認知してもらう取り組みが必要と考えています。

データ利活用施策との連携では、ユーザーがオンラインバンキングを行う場合、無線区間は暗号化が必要であるとか、Webサイトにアクセスするだけなので暗号化が無くて大丈夫であるとか、これを簡単に選べるようなアプリを民間事業者から積極的に出して頂くことを期待しています。

この他、東京オリンピック・パラリンピックに向けた公衆無線LANの接続ソフトというものを考えています。

ただ、一般のサイトで配布すると、偽サイトへ誘導されてしまう可能性があるため、組織委員会と連携して組織委員会の公式運営サイトからダウンロードできるような仕組みを作って行こうと、話を進めています。

国際連携の推進

最後に、国際連携について若干ふれさせて頂きます。

国際連携は、特に国が関与していると疑われるサイバー攻撃が増えている中で、我々が仕事をする比重が高まってきている分野です。

2013年に今後10年位を見通して作られた「国家安全保障戦略」がありますが、この戦略は国の安全保障の観点からみてサイバーセキュリティの確保が重要であると最初に明記した文書で、これ以降議論が深まってきています。サイバー空間において、国際ルールがどのように適用されるのかというのは、とても重要な議論になります。

国連憲章などの国際法がサイバー空間においてどのように適用されるのかについては国際的な合意はありません。このため、例えばどこかの国がサイバー攻撃を仕掛けてきたという時に、どこまでサイバー空間における自衛権が行使できるかといったことについての国際的な合意はありません。

国連での政府専門家による議論では、2016年10月に国際法がサイバー空間に適用できるということが合意をされましたが、具体的にどのように国際法が適用されるのかという部分は全く合意ができていません。

昨年の9月の国連総会においても、「何もコンセンサスは得られなかった」という一行が報告されたのみで、全く議論がかみ合わない状態が今も続いています。そうした中で、米国政府はオバマ政権の時代にサイバー抑止戦略というものが出ています。他国がサイバー攻撃を仕掛けてきた場合に、これをどのように防ぐのかについて、2つの方法が報告書に書かれています。

1つは「否定による抑止」で、これはまさに物理的に防ぐというものです。

そしてもう1つが「コストを課す事による抑止」というもので、サイバー攻撃を仕掛けた国を特定し経済制裁を課すというものです。これまで米国が攻撃者を特定し、その国を非難した例は多くあり、トランプ政権になってからも米国政府の姿勢は変わっていません。

トランプ政権は昨年12月に新しい国家保障安全戦略を公表しましたが、この中でも誰がサイバー攻撃をしてきたのかを特定し、そして迅速に対応すると明確に書かれています。

また、米国政府は昨年12月にランサムウェアのWannaCryについて、これが北朝鮮によるものであると断定しました。この時の米国政府のアプローチの特徴が2つあり、1つは民間の企業と連携したというもので、具体的にはマイクロソフトと一緒に声明を出しています。

もう1つの特徴は、米国政府単独ではなく他の同盟国であるイギリス、オーストラリア、カナダー、ニュージーランド、そして日本も含めて同時に北朝鮮に対して非難を行ったということです。実際、昨年の12月20日に日本政府としても、今回の米国の発表を支持する、そして我が国としても本事案の背後に北朝鮮の関与があったことを非難するという声明を出しています。

今後、こういったことが外交戦略上ますます重要になってくると考えています。

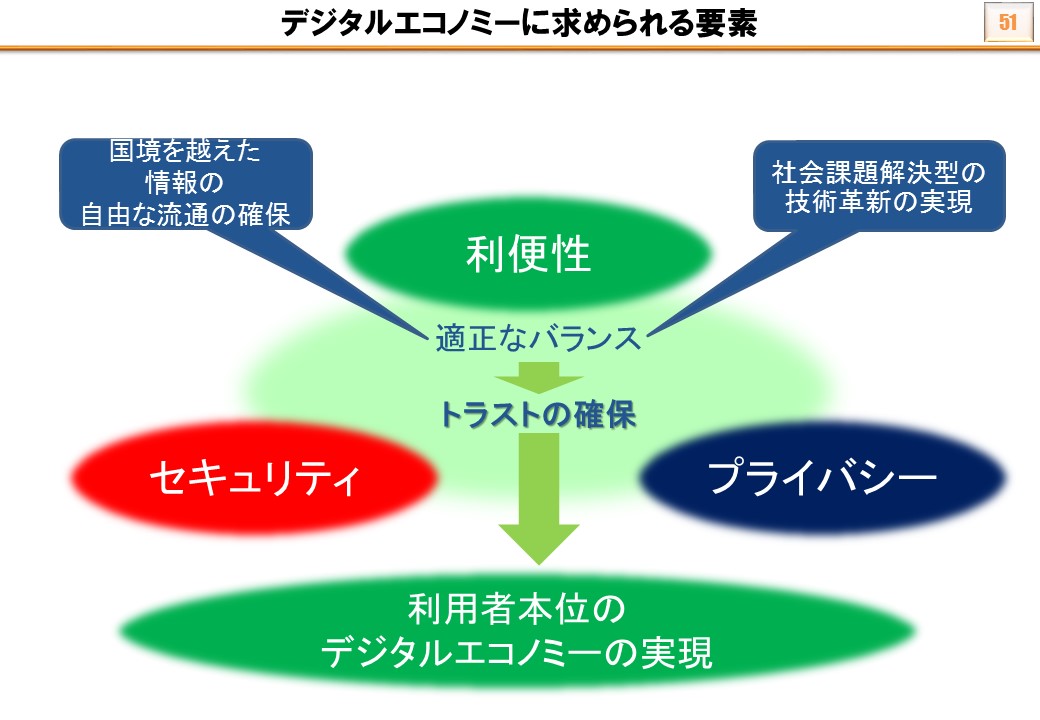

デジタルエコノミーに求められる要素

私どもは、ICT政策を考えていく上で、利便性を高めていくために仕事をしていますが、この利便性と、セキュリティやプライバシーは微妙な関係にあります。

セキュリティをガチガチに固めると、利便性が失われるという二律背反の関係にあります。

また、個人の通信状況や通信履歴を精緻に把握すると、利便性は高まりますが、プライバシー上の問題があります。個人の動きを捉えてセキュリティ対策をとると、対策の強化が可能ですが、これも通信の秘密をはじめプライバシー上の問題となります。

このように、利便性とセキュリティとプライバシーはそれぞれ綱引きをしている関係にあります。

この中の三者の適切なバランスをどうとっていくのかというのが、最近の国際シンポジウムなどで言われているサイバー空間におけるトラストというテーマです。

インターネットを社会インフラとして使っていくための信頼性を確保していく上で、この3つのバランスをどうとって行くのかということは、今後も継続して検討していかなければいけないテーマであると考えています。

以上、総務省が行っておりますサイバーセキュリティ政策の動向についてご紹介させて頂きました。

皆様の参考になれば幸いです。どうも有難うございました。

■Wi-Biz通信(メールマガジン)の登録はこちら