10月16日、Wi-Fiの暗号化規格であるWPA/WPA2の脆弱性が公開され、各メディアで報道されています。

また、ベンダ各社も対応が必要となる機器や装置において、既に対策を始めており、対処方法等が各社のホームページで公開されています。

今回の事象は、その危険性を正確に認識し、正しく対処することで問題を回避することが可能です。

その一助となる資料(別紙)を当連絡会HPへ掲載していくこととします。

当連絡会では今後も、会員企業各社の対策や顧客対応が円滑に行われるよう、業界内の情報交換の支援、および利用者の皆様への情報発信をWi-Bizホームページの「お知らせ」等で引き続き行って参ります。

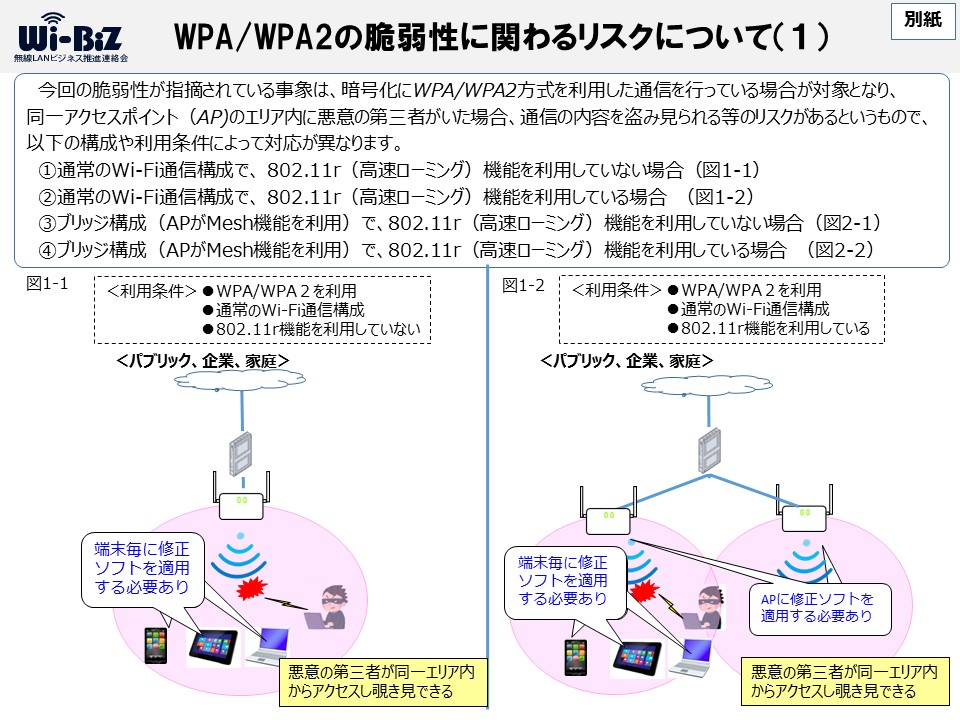

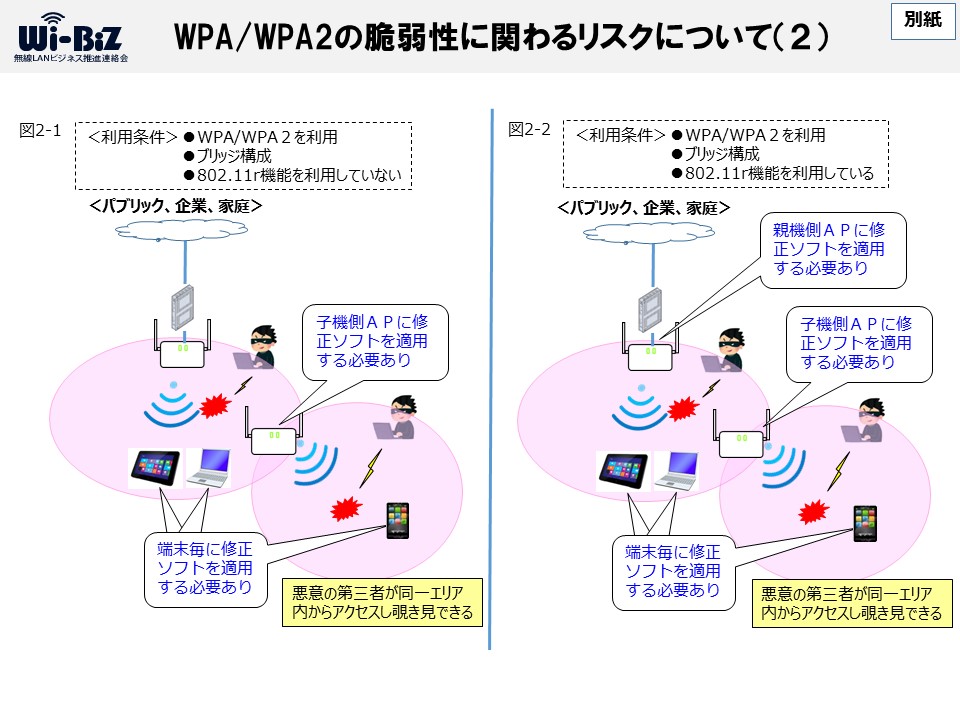

別紙

対応状況と対策について

【Wi-Fiサービス】

2017.10.20現在

Wi-Fiのカテゴリ |

今回の脆弱性に

|

APの対応要否 |

端末(スマホ、タブレット、PC等)

|

|

| パ ブ リ ッ ク |

キャリア Wi-Fi |

一般的に通信の暗号化にWPA/WPA2を利用しています | WPA/WPA2を利用している場合は端末での対処となり、APの対処はありません (WPA/WPA2でのブリッジ接続、802.11rを利用している場合はAPへ修正ソフトウェアを適用が必要) |

WPA/WPA2を利用している場合は、端末の修正ソフトウェアの適用が必要 ※1 |

| フリーWi-Fi | 一般的にWPA/WPA2及び802.11r利用していません | (WPA/WPA2でのブリッジ接続、802.11rを利用している場合はAPへ修正ソフトウェアの適用が必要) | 端末の修正ソフトウェアの適用をお薦めます。※2 | |

| 企業のWi-Fi | WPA/WPA2を利用している場合が多いです。ブリッジ構成、80211rを利用している場合もあります | WPA/WPA2でのブリッジ接続、802.11rを利用している場合はAPへ修正ソフトウェアの適用が必要 | WPA/WPA2を利用している場合は、端末の修正ソフトウェアの適用が必要 ※1 | |

| 家庭のWi-Fi | WPA/WPA2を利用している場合が多いです。ブリッジ構成を利用している場合もあります | WPA/WPA2でのブリッジ接続を利用している場合はAPへ修正ソフトウェアの適用が必要 | ||

※1 端末の修正ソフトウェアを適用してください。詳細は端末提供事業者のHP等を参照下さい。

※2 フリーWi-Fi以外のWi-Fiに接続する可能性もあるため、端末の修正ソフトウェアの適用を薦めます。

<暫定対策>

修正ソフトウェアリリース前の暫定対処として、重要な通信は、「httpsサイトを利用する」、「VPNを利用する」などの対処を行うことを推奨します。

【AP側】

以下は連絡のあった会員企業の情報であり、連絡が届き次第順次更新していきます。

2017.11.21現在

【端末側】

2017.11.21現在

| OS |

修正ソフトの提供状況 ※ |

| Windows (マイクロソフト) |

・対応が必要です。 ・windows7 以降のOSについての修正ソフトが、10月10日にリリースされています。 https://www.kb.cert.org/vuls/id/CHEU-AQNMYP https://portal.msrc.microsoft.com/en-us/security-guidance/releasenotedetail/313ae481-3088-e711-80e2-000d3a32fc99(10/10リリース) |

| iOS,MacOS等(アップル) | ・対応が必要です。 ・iOS,MacOS,WatchOS,tvOSについて、一部機種で修正ソフトがリリースされています。 ・詳細につきましては、各端末機メーカのホームページ等でご確認下さい。 https://support.apple.com/ja-jp/HT201222 |

| Android (Google) |

・対応が必要です。 ・修正ソフトについては11/6にリリース予定です。 ・詳細は各端末メーカのホームページ等でご確認ください。 ・11/6月例パッチの中で対応ソフトをリリース。端末各社にて配信に向け準備中。 https://source.android.com/security/bulletin/2017-11-01 https://internet.watch.impress.co.jp/docs/news/1090193.html |

※ 詳細は各社のHPを参照下さい